ABCDEH Ressourcen: Unterschied zwischen den Versionen

Carbon (Diskussion | Beiträge) |

Carbon (Diskussion | Beiträge) |

||

| (303 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 2: | Zeile 2: | ||

[https://ak.vdi-rheingau.de/index.php/AKIS_Arbeitskreis_Internet-Sicherheit Link zu AKIS Ressourcen Wiki] | [https://ak.vdi-rheingau.de/index.php/AKIS_Arbeitskreis_Internet-Sicherheit Link zu AKIS Ressourcen Wiki] | ||

<br /> | <br /> | ||

| − | Fragen, Kritik und/oder Ergänzungen bitte mailen an: [mailto:dieter.carbon@trutzbox.de?Subject=Kommentar%20zu% | + | Fragen, Kritik und/oder Ergänzungen bitte mailen an: [mailto:dieter.carbon@trutzbox.de?Subject=Kommentar%20zu%20ABCDEH%20Ressouren%20Wiki&body=Wertes%20AKIS-Team,%0D%0Dich%20habe%20folgenden%20Kommentar:%0D%0D Kommentar an dieter.carbon@trutzbox.de]. |

<br /> | <br /> | ||

Vielen Dank auch im Namen von John Tracker. | Vielen Dank auch im Namen von John Tracker. | ||

| Zeile 8: | Zeile 8: | ||

Dank gilt in erster Linie Edgar Schäfer, der das Wiki implementiert und somit diesen Austausch ermöglicht hat! | Dank gilt in erster Linie Edgar Schäfer, der das Wiki implementiert und somit diesen Austausch ermöglicht hat! | ||

<br /><br /> | <br /><br /> | ||

| − | Dieses Ressourcen-Wiki beinhaltet eher speziellere Informationen, welche im Rahmen der Vorträge ABSDEH besprochen, erarbeitet, oder auf die hingewiesen wurde. | + | Dieses Ressourcen-Wiki beinhaltet eher speziellere Informationen, welche im Rahmen der Themen-Vorträge und Workshops ABSDEH besprochen, erarbeitet, oder auf die hingewiesen wurde. |

<br /><br /> | <br /><br /> | ||

| + | *'''Grounding''': themenunabhängige Informationen | ||

*'''A''' ttention: Einführung Internet-Sicherheit | *'''A''' ttention: Einführung Internet-Sicherheit | ||

*'''B''' rowsing: Surfen & Internet of Things | *'''B''' rowsing: Surfen & Internet of Things | ||

| Zeile 19: | Zeile 20: | ||

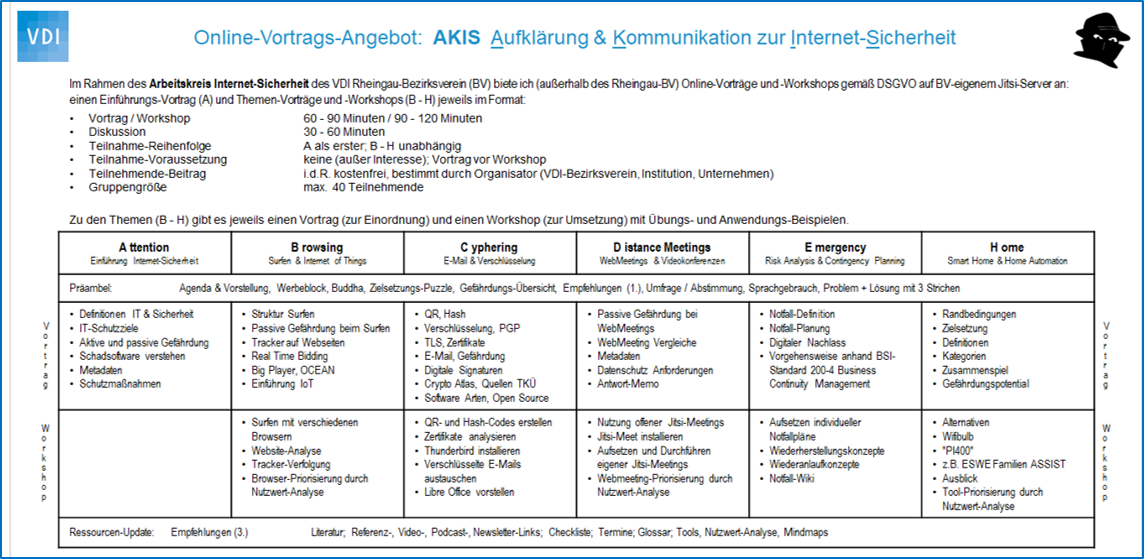

[[file:ABCDEH_%C3%9Cbersicht.png#/media/Datei:ABCDEH_Übersicht.png]] | [[file:ABCDEH_%C3%9Cbersicht.png#/media/Datei:ABCDEH_Übersicht.png]] | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | ===Termin-Tabelle=== | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Datum | ||

| + | !Organisation | ||

| + | !A | ||

| + | !B-V | ||

| + | !C-V | ||

| + | !D-V | ||

| + | !E-V | ||

| + | !H-V | ||

| + | !H-W | ||

| + | |- | ||

| + | |09.11.2020 | ||

| + | |Mittelrheinischer BV, Werner Schumacher | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |17.02.2021 | ||

| + | |Mittelrheinischer BV, Werner Schumacher | ||

| + | | | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |14.04.2021 | ||

| + | |Mittelrheinischer BV, Werner Schumacher | ||

| + | | | ||

| + | | | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |18.05.2021 | ||

| + | |Mittelrheinischer BV, Young Engineers, Adriana Schumacher | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |x | ||

| + | | | ||

| + | |- | ||

| + | |19.05.2021 | ||

| + | |Mittelrheinischer BV, Young Engineers, Adriana Schumacher | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |x | ||

| + | |- | ||

| + | |16.06.2021 | ||

| + | |Mittelrheinischer BV, Werner Schumacher | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |28.06.2021 | ||

| + | |Bremer BV, Anja Riemer und Dr. Eberhard Karbe | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |30.06.2021 | ||

| + | |Braunschweiger BV, Bernd-Christian Hölscher und Mario Schlömann | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |22.09.2021 | ||

| + | |Mittelrheinischer BV, Werner Schumacher | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |07.10.2021 | ||

| + | |BV Bayern Nordost , Herbert Gaida | ||

| + | |x | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |} | ||

| + | |||

| + | |||

| + | |||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===Nutzwert-Analyse (NWA)=== | ||

| + | Hier kann das Nutzwert-Analysen Template geöffnet oder heruntergeladen werden: | ||

| + | <br /><br /> | ||

| + | |||

| + | [https://ak.vdi-rheingau.de/index.php/Datei:20211202_Nutzwert-Analyse_V_08.xlsx NWA-Template aufrufen] | ||

| + | <br /><br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===Grounding: themenunabhängige Informationen=== | ||

| + | |||

| + | ====Basis-Empfehlungen==== | ||

| + | #Backup machen! (off-line, off-site) | ||

| + | #Traue ich dem Anbieter? | ||

| + | #Traue ich der Technik des Anbieters? | ||

| + | #Updates einspielen | ||

| + | #Notfall-Planung | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ====Der "Staatstrojaner"==== | ||

| + | Internet-Links, welch zum Thema "Staatstrojaner" interessant sind: | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Inhalt | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://de.wikipedia.org/wiki/Telekommunikations%C3%BCberwachung Quellen-TKÜ] | ||

| + | |Wikipedia | ||

| + | |- | ||

| + | |2 | ||

| + | |[https://de.wikipedia.org/wiki/Online-Durchsuchung Online-Durchsuchung] | ||

| + | |Wikipedia | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://logbuch-netzpolitik.de/lnp395-gute-geheimdienste-gesetz LNP395 Gute-Geheimdienste-Gesetz] | ||

| + | |Logbuch:Netzpolitik, Folge 395, LNP-Spezial: "Eine kleine Geschichte des Grundrechts auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme. Ein LNP-Spezial mit Andre Meister." | ||

| + | |- | ||

| + | |4 | ||

| + | |[https://netzpolitik.org/2021/verfassungsschutz-und-bundespolizei-bundestag-beschliesst-staatstrojaner-fuer-geheimdienste-und-vor-straftaten/ netzpolitik.org, 11.06.2021] | ||

| + | |Bundestag beschließt Staatstrojaner für Geheimdienste und vor Straftaten | ||

| + | |- | ||

| + | |5 | ||

| + | |[https://www.jungundnaiv.de/2021/02/18/tim-hoettges-vorstandsvorsitzender-der-deutschen-telekom-ag-folge-498/ Jung & Naiv vom 18.02.2021] | ||

| + | |Tim Höttges kennt das Wort "Staatstrojaner" nicht - Jung & Naiv vom 18.02.2021, Folge 498 | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://netzpolitik.org/2021/verfassungsschutz-und-bundespolizei-bundestag-beschliesst-staatstrojaner-fuer-geheimdienste-und-vor-straftaten/ netzpolitik.org vom 11.06.2021] | ||

| + | |Bundestag beschließt Staatstrojaner für Geheimdienste und vor Straftaten | ||

| + | "Der Bundestag hat gestern mit einer Mehrheit von 355 Stimmen aus CDU/CSU und SPD das Gesetz zur Anpassung des Verfassungsschutzrechts angenommen. Es erlaubt allen 19 Geheimdiensten Geräte wie Smartphones oder Computer mit Staatstrojanern zu hacken." | ||

| + | "Außerdem verpflichtet das Gesetz Internet-Provider, bei der Installation von Schadsoftware zu helfen." | ||

| + | |} | ||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ====Der Europäische Impfausweis==== | ||

| + | Internet-Links, welch zum Thema "Staatstrojaner" interessant sind: | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Inhalt | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://ec.europa.eu/commission/presscorner/detail/de/FS_21_2793 EU European Commission COVID Certificate] | ||

| + | |Beschreibung des "EU DIGITAL COVID CERTIFICATE" | ||

| + | |- | ||

| + | |2 | ||

| + | |[https://eur-lex.europa.eu/resource.html?uri=cellar:38de66f4-8807-11eb-ac4c-01aa75ed71a1.0023.02/DOC_2&format=PDF Download Anhang] | ||

| + | |"digitales grünes Zertifikat"; In den Zertifikaten enthaltene Datensätze | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://www.focus.de/gesundheit/coronavirus/sicherheitsluecke-beim-digitalen-impfpass-bericht-betrueger-koennen-ihren-impfstatus-klauen_id_13402832.html zur Focus Meldung] | ||

| + | |Angebliche Sicherheitslücke; Konzept sieht vor, dass Impfpass-Zertifikat nur gilt in Zusammenhang mit Lichtbildausweis | ||

| + | |} | ||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ====Software-Arten und Software-Betrieb==== | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | ! | ||

| + | !Eigen-Hosting | ||

| + | !Fremd-Betrieb | ||

| + | in Europa | ||

| + | !Fremd-Betrieb | ||

| + | außerhalb Europa | ||

| + | |- | ||

| + | |'''proprietäre Lösungen''' | ||

| + | |MS Office | ||

| + | | | ||

| + | |MS Teams, MS Office 365, Zoom | ||

| + | |- | ||

| + | |'''quelloffene Lösungen''' | ||

| + | |TrutzBox | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |'''Open Source Lösungen''' | ||

| + | |Jitsi, Raspi 400 | ||

| + | |Jitsi | ||

| + | |Jitsi | ||

| + | |} | ||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ==== Dateiendungen und MIME-Typen ==== | ||

| + | Folgende Tabelle zeigt einige verwendete Dateiendungen für die unterschiedlichen OpenDocument-Dateien. | ||

| + | |||

| + | {| class="wikitable" | ||

| + | |- | ||

| + | ! Dateiformat | ||

| + | ! Dateiendung | ||

| + | ! MIME-Typ | ||

| + | |- | ||

| + | |colspan="3"| '''Dokumente''' | ||

| + | |- | ||

| + | |OpenDocument-Text | ||

| + | |.odt | ||

| + | |application/vnd.oasis.opendocument.text | ||

| + | |- | ||

| + | |OpenDocument-Tabellendokument | ||

| + | |.ods | ||

| + | |application/vnd.oasis.opendocument.spreadsheet | ||

| + | |- | ||

| + | |OpenDocument-Präsentation | ||

| + | |.odp | ||

| + | |application/vnd.oasis.opendocument.presentation | ||

| + | |- | ||

| + | |OpenDocument-Zeichnung | ||

| + | |.odg | ||

| + | |application/vnd.oasis.opendocument.graphics | ||

| + | |- | ||

| + | |OpenDocument-Diagramm | ||

| + | |.odc | ||

| + | |application/vnd.oasis.opendocument.chart | ||

| + | |- | ||

| + | |OpenDocument-Formel | ||

| + | |.odf | ||

| + | |application/vnd.oasis.opendocument.formula | ||

| + | |- | ||

| + | |OpenDocument-Bild | ||

| + | |.odi | ||

| + | |application/vnd.oasis.opendocument.image | ||

| + | |- | ||

| + | |OpenDocument-Globaldokument | ||

| + | |.odm | ||

| + | |application/vnd.oasis.opendocument.text-master | ||

| + | |- | ||

| + | |colspan="3"|'''Vorlagen''' | ||

| + | |- | ||

| + | |OpenDocument-Textvorlage | ||

| + | |.ott | ||

| + | |application/vnd.oasis.opendocument.text-template | ||

| + | |- | ||

| + | |OpenDocument-Tabellenvorlage | ||

| + | |.ots | ||

| + | |application/vnd.oasis.opendocument.spreadsheet-template | ||

| + | |- | ||

| + | |OpenDocument-Präsentationsvorlage | ||

| + | |.otp | ||

| + | |application/vnd.oasis.opendocument.presentation-template | ||

| + | |- | ||

| + | |OpenDocument-Zeichnungsvorlage | ||

| + | |.otg | ||

| + | |application/vnd.oasis.opendocument.graphics-template | ||

| + | |} | ||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===A ttention: Einführung Internet-Sicherheit=== | ||

| + | ====12 ProThesen zur Internet-Sicherheit: von Hörigkeit zur Mündigkeit==== | ||

| + | (Prothese von altgriechisch πρόσθεσις prósthesis, ‚Anfügung‘, aus πρός ‚hinzu, obendrein, außerdem‘ und τίθημι ‚setzen, stellen, legen) | ||

| + | #Digit/al/us first. Bedenken second | ||

| + | #Wir wollen doch nur Dein Bestes | ||

| + | #CIA: man schütze mich vor meinen Freunden | ||

| + | #Seekabel ist Sehkabel | ||

| + | #Ich bin Mittelpunkt (-> Ich bin Mittel . ) | ||

| + | #Bitte (k)ein Bid | ||

| + | #Wer verschlüsselt, hat was zu verbergen | ||

| + | #Frau Merkel skypt | ||

| + | #Smart Home - alone, nur mit Strom | ||

| + | #Offenes Visier; sieh, das Gute liegt so nah | ||

| + | #Der Dilettant bringt was auf die Waage | ||

| + | #Wer schreibt, der bleibt; Grüße von der Insel | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ==== "Attention" Referenz-Links==== | ||

| + | Internet-Links, welch zum Thema "Attention" interessant sind: | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Inhalt | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://de.wikipedia.org/wiki/Informationelle_Selbstbestimmung Wikipedia zur "Informationellen Selbstbestimmung"] | ||

| + | |Das Recht auf informationelle Selbstbestimmung ist im Recht Deutschlands das Recht des Einzelnen, grundsätzlich selbst über die Preisgabe und Verwendung seiner personenbezogenen Daten zu bestimmen. | ||

| + | |- | ||

| + | |2 | ||

| + | |[https://bigbrotherawards.de/datenkraken-praemieren Digitalcourage zur "Informationellen Selbstbestimmung"] | ||

| + | |"Wer sich überwacht und ausspioniert fühlt, nimmt möglicherweise andere von der Verfassung garantierte Rechte wie freie Meinungsäußerung und Versammlungsfreiheit nicht mehr in Anspruch. So zerstört der Verlust der informationellen Selbstbestimmung die Bereitschaft zur Engagement und Teilnahme an der Gesellschaft. Damit geht der Gemeinschaft eine Vielfalt von Ideen, Meinungen und Talenten verloren." | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://www.vdma.org/viewer/-/v2article/render/1313489 VDMA Studie 2020] | ||

| + | |Produktpiraterie | ||

| + | |- | ||

| + | |3a | ||

| + | |[https://www.allianz.com/de/economic_research/publikationen/spezialthemen-fmo/2021_01_19_AllianzRiskBarometer2021.html Allianz Risk Barometer 2021] | ||

| + | |Top 10 Risiken Europa | ||

| + | |- | ||

| + | |4 | ||

| + | |[https://www.bpb.de/mediathek/303097/seekabel-der-unsichtbare-krieg ARTE: Mit offenen Karten] | ||

| + | |Seekabel, der unsichtbare Krieg | ||

| + | |- | ||

| + | |5 | ||

| + | |[https://www.annualreports.com/Company/acxiom-corporation Acxiom Jahresbericht] | ||

| + | |"Acxiom Corporation provides marketing technology and services that enable marketers to manage audience, personalize consumer experiences, and create customer relationships." | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://www.ftc.gov/system/files/documents/reports/data-brokers-call-transparency-accountability-report-federal-trade-commission-may-2014/140527databrokerreport.pdf FTC-Studie "Databroker Report" (Download)] | ||

| + | |"In today’s economy, Big Data is big business. Data brokers—companies that collect consumers’ personal information and resell or share that information with others—are important participants in this Big Data economy." | ||

| + | |- | ||

| + | |7 | ||

| + | |[https://crackedlabs.org/en/corporate-surveillance Cracked Labs, Institute for Critical Digital Culture)] | ||

| + | |"Report: How thousands of companies monitor, analyze, and influence the lives of billions. Who are the main players in today’s digital tracking? What can they infer from our purchases, phone calls, web searches, and Facebook likes? How do online platforms, tech companies, and data brokers collect, trade, and make use of personal data?" | ||

| + | |- | ||

| + | |8 | ||

| + | |[https://de.wikipedia.org/wiki/Big_Five_%28Psychologie%29 Wikipedia zu "Big Five"] | ||

| + | |Bei den Big Five handelt es sich um ein Modell der Persönlichkeitspsychologie. Im Englischen wird es auch als OCEAN-Modell bezeichnet (nach den entsprechenden Anfangsbuchstaben). | ||

| + | |- | ||

| + | |8a | ||

| + | |[https://bigfive-test.com/ Zum "Big Five" Personality Test] | ||

| + | |"Learn to know yourself better with a free, open-source personality test.The following test contains 120 questions which is estimated to take you about 10 minutes to complete." | ||

| + | |- | ||

| + | |9 | ||

| + | |[https://www.bitkom.org/Themen/Datenschutz-Sicherheit/Oeffentliche-Sicherheit-Wirtschaftsschutz/Crypto-Atlas-2.html bitkom: Crypto Atlas] | ||

| + | |In welchen Ländern gibt es eine Regulierung der Nutzung von Verschlüsselungstechnologien? | ||

| + | |- | ||

| + | |10 | ||

| + | |[https://www.test.de/Videochat-Programme-im-Test-Die-besten-Tools-fuer-Video-Telefonie-5605104-5608646/ Stiftung Warentest: 12 Videochat-Programme] | ||

| + | |"Dank Skype & Co. bleiben Menschen trotz Corona in Kontakt mit Familie und Freunden. Die Stiftung Warentest hat zwölf Videochat-Programme getestet – die meisten Tools für die Videokonferenz sind kostenlos nutzbar. Im Test liegen zwei Microsoft-Produkte vorne. Schade: Fast alle Chatprogramme haben Defizite beim Datenschutz." | ||

| + | |- | ||

| + | |11 | ||

| + | |[https://www.dke.de/de/arbeitsfelder/home-building/normung-roadmap-smart-home-living DKE: Normungsroadmap Smart Home & Living] | ||

| + | |"Das eigene Zuhause wird zunehmend intelligenter – und unser Alltag komfortabler, sicherer und energieeffizienter. Die „Normungsroadmap Smart Home & Living“ umfasst sechs Domänen, die den aktuellen Stand der Normung, Herausforderungen und Lösungsmöglichkeiten aufzeigen. Sie lebt von den beteiligten Expertinnen und Experten, die ihre Erfahrungen, Ideen und ihr Wissen in gemeinsamen Workshops zusammentragen." | ||

| + | |- | ||

| + | |12 | ||

| + | |[https://www.datenschutz.rlp.de/de/themenfelder-themen/smart-home/ LfDI RLP zu Smart Home] | ||

| + | |"Aus Sicht des Datenschutzes hat die Themenstellung eine besondere Brisanz. Den fraglos mit den smarten Technologien verbundenen Vorteilen stehen nämlich häufig Nachteile gegenüber, die mit der Preisgabe persönlicher Lebensumstände verbunden sind." | ||

| + | |- | ||

| + | |13 | ||

| + | |[https://patents.google.com/patent/US20160261932A1/en Google Patent] | ||

| + | |"Embodiments provided herein relate to monitoring and reporting household activities. In one embodiment, a method includes: monitoring, via a smart device, one or more activities associated with: a household; analyzing, via the smart device, a processor, or both, at least one characteristic of the one or more activities to discern information about the household; and reporting, via the device, the discerned information." | ||

| + | |- | ||

| + | |14 | ||

| + | |Smart Home Anbieter (Beispiele) … | ||

| + | |[https://www.aldi-sued.de/de/p.lightway-smart-home---starter-set.490000000000707056.html#pdp_full-description Aldi: LIGHTWAY Smart Home-Starter Set]<br /> | ||

| + | [https://www.apple.com/de/ios/home/ Apple: Home App steuerst HomeKit Zubehör]<br /> | ||

| + | [https://www.knx.de/knx-deutschland/ Haus- und Gebäudesystemtechnik auf Basis des weltweiten KNX-Standards] | ||

| + | |- | ||

| + | |15 | ||

| + | |[https://www.jammer-shop.com/de/gps-stoesender.html Störsender im Jammer-Shop] | ||

| + | |'''Vorsicht: in Deutschland verboten!'''<br /> | ||

| + | "Herzlich Willkommen in die Signalstörungen Shop. Unsere Linie Produkt enthält GPS Störung, Handy Blocker, WLAN Störsender." | ||

| + | |- | ||

| + | |16 | ||

| + | |[https://de.wikipedia.org/wiki/Open_Source Wikipedia zu Open Source] | ||

| + | |Als Open Source (aus englisch open source, wörtlich offene Quelle) wird Software bezeichnet, deren Quelltext öffentlich und von Dritten eingesehen, geändert und genutzt werden kann. Open-Source-Software kann meistens kostenlos genutzt werden. | ||

| + | |- | ||

| + | |17 | ||

| + | |[https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2020.pdf?__blob=publicationFile&v=2 BSI: Die Lage der IT-Sicherheit in Deutschland 2020] | ||

| + | |"Die Gefährdungslage der IT-Sicherheit bleibt in diesem Zeitraum angespannt. Dabei konnte eine Fortsetzung des Trends beobachtet werden, dass Angreifer Schadprogramme für cyber-kriminelle Massenangriffe auf Privatpersonen, Unternehmen und andere Institutionen nutzen. Auch Abflüsse von personenbezogenen Daten, in diesem Berichtszeitraum u. a. von Patientendaten, sowie kritische Schwachstellen in Software- und Hardwareprodukten konnten beobachtet werden." | ||

| + | |- | ||

| + | |18 | ||

| + | |[https://www.verfassungsschutz.de/DE/themen/cyberabwehr/cyberabwehr_node.html;jsessionid=1E3F72ADDB32E797732F584D92DE9D7C.intranet381 Verfassungsschutz] | ||

| + | |"Die Bundesrepublik Deutschland als offene und pluralistische Gesellschaft ist aufgrund ihrer geopolitischen Lage, ihrer Rolle in der Europäischen Union und NATO, ihrer ökonomischen Stabilität und nicht zuletzt durch ihre Führungsrolle in einigen Segmenten der Spitzentechnologie für fremde Nachrichtendienste ein äußerst attraktives Ziel (politisch und gesamtwirtschaftlich) - insbesondere im Cyberraum." | ||

| + | |- | ||

| + | |19 | ||

| + | |[https://www.stiftung-nv.de/de/publikation/deutschlands-staatliche-cybersicherheitsarchitektur Deutschlands staatliche Cybersicherheitsarchitektur] | ||

| + | |"In dieser Publikation stellen wir eine grafische Abbildung der staatlichen Cybersicherheitsarchitektur inklusive ihrer internationalen Schnittstellen, ein Abkürzungs- und Akteursverzeichnis, sowie eine Erklärung der Verbindungen einzelner Akteure vor. In der aktuellen Version wurden mit Aufnahme der kommunalen und NATO-Akteure zwei neue Bereiche eingezogen. Darüber hinaus wurden auf EU-, Bund- und Länderebene Aktualisierungen und Anpassungen vorgenommen und zusätzliche Akteure hinzugefügt." | ||

| + | |- | ||

| + | |20 | ||

| + | |[https://www.bundestag.de/presse/hib/kurzmeldungen-865026 BMI] | ||

| + | |Cybersicherheitsstrategie für Deutschland 2021 | ||

| + | |- | ||

| + | |21 | ||

| + | |[https://www.bka.de/DE/UnsereAufgaben/Kooperationen/NCAZ/ncaz_node.html BKA] | ||

| + | |"Das Nationale Cyber-Abwehrzentrum (Cyber-AZ) mit Sitz in Bonn ist keine eigenständige Behörde, sondern stellt eine gemeinsame, behörden- und institutionenübergreifende Plattform dar. Es wurde 2011 im Rahmen der Umsetzung der Cyber-Sicherheitsstrategie (CSS) der Bundesregierung gegründet." | ||

| + | |- | ||

| + | |22 | ||

| + | |[https://www.bsi.bund.de/DE/Service-Navi/Publikationen/Lagebericht/lagebericht_node.html BSI] | ||

| + | |Bundesamt für Sicherheit in der Informationstechnik: Die Lage der IT-Sicherheit in Deutschland 2021 | ||

| + | |- | ||

| + | |23 | ||

| + | |[https://www.ccc.de/system/uploads/317/original/210601_Gemeinsamer_Brief_G10_BVerfSchG_updated_.pdf CCC Chaos Computer Club] | ||

| + | |Gemeinsamer Brief zur Verschlüsselung | ||

| + | |- | ||

| + | |24 | ||

| + | |[https://ag.kritis.info/chw-konzept/ AG KRITIS] | ||

| + | |Konzept zur Steigerung der Bewältigungskapazitäten in Cyber-Großschadenslagen: Das Cyber Hilfswerk | ||

| + | |- | ||

| + | |25 | ||

| + | |[https://www.sichere-industrie.de sichere-industrie.de] | ||

| + | |Industrial und IoT Security - JKahresrückblick 2021 | ||

| + | |- | ||

| + | |26 | ||

| + | |[https://www.abhoergeraete.com Überwachungsgeräte] | ||

| + | |GSM-, WLAN- und Speichergeräte; Keylogger | ||

| + | |- | ||

| + | |27 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-4-Business-Continuity-Management/bsi-standard-200-4_Business_Continuity_Management_node.html BSI-Standard 200-4] | ||

| + | |"Der modernisierte BSI-Standard 200-4 gibt eine praxisnahe Anleitung, um ein Business Continuity Management System (BCMS) in der eigenen Institution aufzubauen und zu etablieren." | ||

| + | |} | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===B rowsing: Surfen & Internet of Things=== | ||

| + | ====Empfehlungen==== | ||

| + | #Backup machen! (off-line, off-site) | ||

| + | #Traue ich dem Anbieter? | ||

| + | #Traue ich der Technik des Anbieters? | ||

| + | #Updates einspielen | ||

| + | #Notfall-Planung | ||

| + | #Virenscanner | ||

| + | #Open Source Browser | ||

| + | #Uninteressierte Suchmaschine | ||

| + | #Digitaler Nachlass | ||

| + | #LAN besser als WLAN | ||

| + | #Festnetz- und Mobilfunkanschluss | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ==== "B rowsing" Referenz-Links==== | ||

| + | Internet-Links, welch zum Thema "Attention" interessant sind: | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Inhalt | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://zenartblog.wordpress.com/buddha Buddha-Zitat] | ||

| + | |Bitte glauben Sie nicht mir ... | ||

| + | |- | ||

| + | |2 | ||

| + | |[https://www.ruv.de/presse/aengste-der-deutschen/aengste-der-deutschen-langzeitvergleich Die Ängste der Deutschen] | ||

| + | |Langzeitvergleich der R+V Versicherung | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://www.agcs.allianz.com/news-and-insights/news/allianz-risk-barometer-2020-de.html Allianz Risk Barometer 2020] | ||

| + | |Top 10 Risiken Global | ||

| + | |- | ||

| + | |4 | ||

| + | |[https://www.bpb.de/mediathek/303097/seekabel-der-unsichtbare-krieg ARTE: Mit offenen Karten] | ||

| + | |Seekabel, der unsichtbare Krieg | ||

| + | |- | ||

| + | |5 | ||

| + | |[https://www.annualreports.com/Company/acxiom-corporation Acxiom Jahresbericht] | ||

| + | |"Acxiom Corporation provides marketing technology and services that enable marketers to manage audience, personalize consumer experiences, and create customer relationships." | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://www.ftc.gov/system/files/documents/reports/data-brokers-call-transparency-accountability-report-federal-trade-commission-may-2014/140527databrokerreport.pdf FTC-Studie "Databroker Report" (Download)] | ||

| + | |"In today’s economy, Big Data is big business. Data brokers—companies that collect consumers’ personal information and resell or share that information with others—are important participants in this Big Data economy." | ||

| + | |- | ||

| + | |7 | ||

| + | |[https://crackedlabs.org/en/corporate-surveillance Cracked Labs, Institute for Critical Digital Culture)] | ||

| + | |"Report: How thousands of companies monitor, analyze, and influence the lives of billions. Who are the main players in today’s digital tracking? What can they infer from our purchases, phone calls, web searches, and Facebook likes? How do online platforms, tech companies, and data brokers collect, trade, and make use of personal data?" | ||

| + | |- | ||

| + | |8 | ||

| + | |[https://de.wikipedia.org/wiki/Big_Five_%28Psychologie%29 Wikipedia zu "Big Five"] | ||

| + | |Bei den Big Five handelt es sich um ein Modell der Persönlichkeitspsychologie. Im Englischen wird es auch als OCEAN-Modell bezeichnet (nach den entsprechenden Anfangsbuchstaben). | ||

| + | |- | ||

| + | |9 | ||

| + | |[https://bigfive-test.com/ Zum "Big Five" Personality Test] | ||

| + | |"Learn to know yourself better with a free, open-source personality test.The following test contains 120 questions which is estimated to take you about 10 minutes to complete." | ||

| + | |- | ||

| + | |10 | ||

| + | |[https://www.datensicherheit.de/abhoerskandal-metadaten-inhalt datensicherheit.de] | ||

| + | |Abhörskandal: Metadaten oft aufschlussreicher als der eigentliche Inhalt | ||

| + | |- | ||

| + | |11 | ||

| + | |[https://www.dke.de/de/arbeitsfelder/home-building/normung-roadmap-smart-home-living DKE: Normungsroadmap Smart Home & Living] | ||

| + | |"Das eigene Zuhause wird zunehmend intelligenter – und unser Alltag komfortabler, sicherer und energieeffizienter. Die „Normungsroadmap Smart Home & Living“ umfasst sechs Domänen, die den aktuellen Stand der Normung, Herausforderungen und Lösungsmöglichkeiten aufzeigen. Sie lebt von den beteiligten Expertinnen und Experten, die ihre Erfahrungen, Ideen und ihr Wissen in gemeinsamen Workshops zusammentragen." | ||

| + | |- | ||

| + | |12 | ||

| + | |[https://www.datenschutz.rlp.de/de/themenfelder-themen/smart-home/ LfDI RLP zu Smart Home] | ||

| + | |"Aus Sicht des Datenschutzes hat die Themenstellung eine besondere Brisanz. Den fraglos mit den smarten Technologien verbundenen Vorteilen stehen nämlich häufig Nachteile gegenüber, die mit der Preisgabe persönlicher Lebensumstände verbunden sind." | ||

| + | |- | ||

| + | |13 | ||

| + | |[https://patents.google.com/patent/US20160261932A1/en Google Patent] | ||

| + | |"Embodiments provided herein relate to monitoring and reporting household activities. In one embodiment, a method includes: monitoring, via a smart device, one or more activities associated with: a household; analyzing, via the smart device, a processor, or both, at least one characteristic of the one or more activities to discern information about the household; and reporting, via the device, the discerned information." | ||

| + | |- | ||

| + | |14 | ||

| + | |Smart Home Anbieter (Beispiele) … | ||

| + | |[https://www.aldi-sued.de/de/p.lightway-smart-home---starter-set.490000000000707056.html#pdp_full-description Aldi: LIGHTWAY Smart Home-Starter Set]<br /> | ||

| + | [https://www.apple.com/de/ios/home/ Apple: Home App steuerst HomeKit Zubehör]<br /> | ||

| + | [https://www.knx.de/knx-deutschland/ Haus- und Gebäudesystemtechnik auf Basis des weltweiten KNX-Standards] | ||

| + | |- | ||

| + | |15 | ||

| + | |[https://www.jammer-shop.com/de/gps-stoesender.html Störsender im Jammer-Shop] | ||

| + | |'''Vorsicht: in Deutschland verboten!'''<br /> | ||

| + | "Herzlich Willkommen in die Signalstörungen Shop. Unsere Linie Produkt enthält GPS Störung, Handy Blocker, WLAN Störsender." | ||

| + | |- | ||

| + | |16 | ||

| + | |[https://de.wikipedia.org/wiki/Open_Source Wikipedia zu Open Source] | ||

| + | |Als Open Source (aus englisch open source, wörtlich offene Quelle) wird Software bezeichnet, deren Quelltext öffentlich und von Dritten eingesehen, geändert und genutzt werden kann. Open-Source-Software kann meistens kostenlos genutzt werden. | ||

| + | |- | ||

| + | |17 | ||

| + | |[https://www.youtube.com/watch?v=h_OetRQl2s0 BSI: World's first AI news anchor debuts in China] | ||

| + | |Jedem sein eigener Nachrichtensprecher. | ||

| + | |- | ||

| + | |18 | ||

| + | |[https://www.youtube.com/watch?v=RLyzQPZUahI Xinhua debuts world's first AI female news anchor] | ||

| + | |Jedem seine eigene Nachrichtensprecherin. | ||

| + | |- | ||

| + | |19 | ||

| + | |[https://shop.reiner-sct.com/authenticator/reiner-sct-authenticator REINER SCT (2FA)] | ||

| + | |Zwei-Faktor-Authentisierung (2FA) mit Time-based One-time Password Algorithmus (TOTP): Wirkungsvoller Schutz vor Identitäts-Diebstahl, für Smartphone, Tablet, Notebook oder Desktop, bei allen führenden Online-Plattformen sofort nutzbar. | ||

| + | |- | ||

| + | |20 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-4-Business-Continuity-Management/bsi-standard-200-4_Business_Continuity_Management_node.html BSI-Standard 200-4] | ||

| + | |"Der modernisierte BSI-Standard 200-4 gibt eine praxisnahe Anleitung, um ein Business Continuity Management System (BCMS) in der eigenen Institution aufzubauen und zu etablieren." | ||

| + | |- | ||

| + | |21 | ||

| + | |[https://www.submarinecablemap.com/ Submarine Cable Map] | ||

| + | |Dise Website zeigt und beschreibt einzelne Seekabel. | ||

| + | |} | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===C yphering: E-Mail & Verschlüsselung=== | ||

| + | |||

| + | ====Empfehlungen==== | ||

| + | '''Allgemein''' | ||

| + | #Backup machen! (off-line, off-site) | ||

| + | #Traue ich dem Anbieter? | ||

| + | #Traue ich der Technik des Anbieters? | ||

| + | #Updates einspielen | ||

| + | #Notfall-Planung | ||

| + | '''Verschlüsselung''' | ||

| + | #Zugänge sperren | ||

| + | #HTTPS (nur verschlüsselte Zugriffe) | ||

| + | #Hash | ||

| + | #PGP Pretty Good Privacy | ||

| + | #Kommunikations- und Stationär-Daten | ||

| + | '''E-Mail''' | ||

| + | #Betreiber-Qualität | ||

| + | #Transport-Verschlüsselung | ||

| + | #Sender-Authentifizierung | ||

| + | #Inhalte-Authentifizierung | ||

| + | #E2E-Verschlüsselung & Signatur | ||

| + | |||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ==== "C yphering" Referenz-Links==== | ||

| + | Internet-Links, welch zum Thema "Attention" interessant sind: | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Inhalt | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://zenartblog.wordpress.com/buddha Buddha-Zitat] | ||

| + | |Bitte glauben Sie nicht mir ... | ||

| + | |- | ||

| + | |2 | ||

| + | |QR-Code Generatoren | ||

| + | |https://www.computerbild.de/download/Alternate-QR-Code-Generator-15556145.html<br /> | ||

| + | https://www.heise.de/tipps-tricks/QR-Code-scannen-am-PC-so-geht-s-5076050.html<br /> | ||

| + | https://www.qr-code-generator.com/ | ||

| + | |- | ||

| + | |2a | ||

| + | |[https://www.europeanpaymentscouncil.eu/sites/default/files/kb/file/2018-05/EPC069-12%20v2.1%20Quick%20Response%20Code%20-%20Guidelines%20to%20Enable%20the%20Data%20Capture%20for%20the%20Initiation%20of%20a%20SCT.pdf EPC-QR] | ||

| + | |20160209 EPC-QR GUIDELINES TO ENABLE DATA CAPTURE FOR THE INITIATION OF A SEPA CREDIT TRANSFER | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://www.libreoffice.org Libre Office] | ||

| + | |Offline QR-Code Ereugung | ||

| + | |- | ||

| + | |4 | ||

| + | |[https://www.youtube.com/watch?v=MHPI1uH9llU BSI: World's first AI news anchor debuts in China] | ||

| + | |Jedem sein eigener Nachrichtensprecher. | ||

| + | |- | ||

| + | |5 | ||

| + | |[https://www.youtube.com/watch?v=RLyzQPZUahI Xinhua debuts world's first AI female news anchor] | ||

| + | |Jedem seine eigene Nachrichtensprecherin. | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://hashgenerator.de Hash-Generator] | ||

| + | |Möglichkeit zur Erzeugung verschiedener Hash-Codes. | ||

| + | |- | ||

| + | |7 | ||

| + | |[https://shop.reiner-sct.com/authenticator/reiner-sct-authenticator REINER SCT (2FA)] | ||

| + | |Zwei-Faktor-Authentisierung (2FA) mit Time-based One-time Password Algorithmus (TOTP): Wirkungsvoller Schutz vor Identitäts-Diebstahl, für Smartphone, Tablet, Notebook oder Desktop, bei allen führenden Online-Plattformen sofort nutzbar. | ||

| + | |- | ||

| + | |8 | ||

| + | |[https://www.digicert.com/what-is-pki Digicert] | ||

| + | |Digicert stellt PKI Use Cases vor. | ||

| + | |- | ||

| + | |9 | ||

| + | |[https://www.datenschutz.rlp.de/de/themenfelder-themen/kontakt Kontakt-Info] | ||

| + | |Öffentlicher Schlüssel des Landesbeauftragten für den Datenschutz und die Informationsfreiheit Rheinland-Pfalz | ||

| + | |- | ||

| + | |10 | ||

| + | |[https://www.bmwi.de/Redaktion/DE/Publikationen/Studien/kompass-it-verschluesselung.html BMWI Info] | ||

| + | |Kompass IT-Verschlüsselung – Orientierungs- und Entscheidungshilfen für kleine und mittlere Unternehmen | ||

| + | |- | ||

| + | |11 | ||

| + | |[https://de.wikipedia.org/wiki/Open_Source Wikipedia zu Open Source] | ||

| + | |Als Open Source (aus englisch open source, wörtlich offene Quelle) wird Software bezeichnet, deren Quelltext öffentlich und von Dritten eingesehen, geändert und genutzt werden kann. Open-Source-Software kann meistens kostenlos genutzt werden. | ||

| + | |- | ||

| + | |12 | ||

| + | |[https://www.bitkom.org/Themen/Datenschutz-Sicherheit/Oeffentliche-Sicherheit-Wirtschaftsschutz/Crypto-Atlas-2.html Crypto-Atlas] | ||

| + | |Hier finden Sie detaillierte Informationen zu Verschlüsselungs-Restriktionen in einzelnen Ländern. | ||

| + | |- | ||

| + | |14 | ||

| + | |[https://sec.hpi.de/ilc/search?lang=de Thunderbird] | ||

| + | |Open Source E-Mail Client mit integrierter PGP-Verschlüsselungsmöglichkeit. | ||

| + | |- | ||

| + | |||

| + | |15 | ||

| + | |[https://sec.hpi.de/ilc/search?lang=de HPI Identity Leak Checker] | ||

| + | |Überprüfungsmöglichkeit zur Offenlegung von Accounts und von Passwörtern." | ||

| + | |} | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===D istance Meetings: WebMeetings & Videokonferenzen=== | ||

| + | ==== Template für Kritik an Tool-Nutzung==== | ||

| + | Sehr geehrte Frau/ geehrter Herr [Datenschutzbeauftragte/r],<br /> | ||

| + | wir, die [], stehen mit dem Bereich [] ihres Unternehmens in geschäftlichem Kontakt.<br /> | ||

| + | Heute hat dieser Bereich zu einem Webmeeting / zu einer Videokonferenz auf Basis von [] eingeladen.<br /> | ||

| + | Der Einladende konnte uns nicht zusichern, dass die genutzten Server sich unter der Kontrolle Ihres Unternehmens befinden und/oder der DS-GVO unterliegen. Zudem bestehen unsererseits Zweifel, dass weder die eingesetzte, proprietäre Technologie noch das betreibende Unternehmen, über technische und organisatorische Zweifel erhaben sind.<br /> | ||

| + | Da wir an einer weitergehenden Geschäftsbeziehung mit ihrem Hause interessiert sind, werden wir zeitnah das beschriebene Meeting-Tool nutzen, möchten aber zugleich mit Nachdruck darauf hinweisen, dass es technisch-organisatorische Möglichkeiten gibt, Online-Meetings datenschutz-konform aufzusetzen und zu betreiben.<br /> | ||

| + | In diesem Sinne möchten wir anregen, baldmöglichst auf ein sichereres Tool umzusteigen, und so ihre und unsere Geschäftsdaten besser zu schützen.<br /> | ||

| + | Wir bauen auf Ihr Verständnis und bitten den Eingang dieses Schreibens zu bestätigen.<br />Besten Dank im Voraus.<br /> | ||

| + | Mit freundlichen Grüßen, | ||

| + | <br /><br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ==== Distance Meetings Referenz-Links==== | ||

| + | Internet-Links, welch zum Thema Distance Meetings interessant sind: | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Inhalt | ||

| + | ! | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://www.datenschutz.rlp.de/de/aktuelles/detail/news/detail/News/debatte-ueber-videokonferenzsysteme-an-schulen-big-blue-botton-hat-grosse-vorzuege-nutzung-von-us-p LBDI RLP vom 06.01.2021] | ||

| + | |MS Teams wird an rheinland-pfälzischen Schulen nur noch übergangsmäßig bis Ende des Winterhalbjahrs 2021/22 geduldet. | ||

| + | "Debatte über Videokonferenzsysteme an Schulen – Big Blue Button hat große Vorzüge – Nutzung von US-Produkten ist unter Auflagen bis Schuljahresende vertretbar" | ||

| + | | | ||

| + | |- | ||

| + | |2 | ||

| + | |[https://www.datenschutz-berlin.de/fileadmin/user_upload/pdf/orientierungshilfen/2020-BlnBDI-Hinweise_Berliner_Verantwortliche_zu_Anbietern_Videokonferenz-Dienste.pdf Download LBDI Berlin vom 18.02.2021] | ||

| + | |Der Eigenbetrieb durch den Verantwortlichen selbst (z.B. Jitsi oder BBB) ist ggf die '''"einzig verfügbare rechtskonforme Lösung"'''. | ||

| + | "Die vorliegende Bewertung erstreckt sich ausschließlich auf Dienste, die Videokonferenzen als Software-as-a-Service (SaaS) anbieten. Aus technischer Sicht ist jedoch diesen Angeboten mit vorkonfigurierten Einstellungen, die in vielen Fällen auch nicht verändert werden können, '''der Betrieb eines Dienstes durch die Verantwortlichen selbst''' (ggf. auf einer durch einen Auftragsverarbeiter bereitgestellten Plattform) '''regelmäßig vorzuziehen, da die Verantwortlichen dann die Umstände der Verarbeitung vollumfänglich selbst bestimmen können'''. In Abhängigkeit von den Verarbeitungsumständen und den spezifischen Risiken '''kann dies ggf. auch die einzig verfügbare rechtskonforme Lösung sein'''." | ||

| + | | | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://www.hr-inforadio.de/podcast/politik/was-hat-vorfahrt-an-hessischen-schulen--digitaler-unterricht-contra-datenschutz,podcast-episode-87318.html hr iNFO Podcast veröffentlicht am 02.06.21 um 12:00 Uhr] | ||

| + | |Einerseits ist '''MS Teams nach dem 31.07.2021 an hessischen Schulen verboten''', andererseits wird die Nutzung danach vom hessischen Landesdatenschutzbeauftragten nicht geahndet. | ||

| + | hr iNFO: "Was hat Vorfahrt an hessischen Schulen? – Digitaler Unterricht contra Datenschutz; | ||

| + | In Hessen ist das Videokonferenzsystem Microsoft Teams im kommenden Schuljahr verboten. Datenschutz! Viele Schulen nutzen es bisher, was machen die jetzt im Digital-Unterricht?" Autoren: Jens Borchers & Oliver Günther | ||

| + | | | ||

| + | |- | ||

| + | |4 | ||

| + | |[https://www.faz.net/aktuell/politik/ausland/niederlande-falscher-nawalnyj-mitarbeiter-taeuscht-parlament-17313281.html FAZ vom 26.04.2021] | ||

| + | |"Falscher Nawalnyj-Mitarbeiter hält Abgeordnete zum Narren" | ||

| + | "Ein Mann, der aussah wie die rechte Hand von Alexej Nawalnyj, spricht mit niederländischen Abgeordneten. Aber die Parlamentarier werden getäuscht." | ||

| + | | | ||

| + | |- | ||

| + | |5 | ||

| + | |[https://www.datenschutz-berlin.de/fileadmin/user_upload/pdf/orientierungshilfen/2020-BlnBDI-Empfehlungen_Videokonferenzsysteme.pdf Download von Berliner Datenschutzbeauftragten] | ||

| + | |Einschätzungen bzgl. MS Teams, Skype und Zoom | ||

| + | | | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://www.datenschutz-berlin.de/fileadmin/user_upload/pdf/orientierungshilfen/2020-BlnBDI-Hinweise_Berliner_Verantwortliche_zu_Anbietern_Videokonferenz-Dienste.pdf Download von Berliner Datenschutzbeauftragten] | ||

| + | |"Ampel-Bewertung"; "Hinweise für Berliner Verantwortliche zu Anbietern von Videokonferenzdiensten" | ||

| + | | | ||

| + | |- | ||

| + | |7 | ||

| + | |[https://www.test.de/Videochat-Programme-im-Test-Die-besten-Tools-fuer-Video-Telefonie-5605104-5608646/ Stiftung Warentest] | ||

| + | |"12 Videochat-Programme" | ||

| + | | | ||

| + | |- | ||

| + | |8 | ||

| + | |[https://www.allianz-fuer-cybersicherheit.de/Webs/ACS/DE/Home/_/infos/20210621_Jitsi.html BSI] | ||

| + | |Neue BSI-Empfehlung vom 20.06.2021: „Sicherer Einsatz von Jitsi Meet“ | ||

| + | | | ||

| + | |} | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ===E mergency: Risk Analysis & Contingency Planning=== | ||

| + | ====10 ProThesen zu Plan B: von überraschender Überraschung zu geplanter Überraschung==== | ||

| + | (Prothese von altgriechisch πρόσθεσις prósthesis, ‚Anfügung‘, aus πρός ‚hinzu, obendrein, außerdem‘ und τίθημι ‚setzen, stellen, legen) | ||

| + | |||

| + | Tagtäglich werden wir mit Ereignissen konfrontiert, die von Überraschungen bis Katastrophen reichen. Es ist nicht der „Mainstream“, sondern der Ausnahmefall, der uns ggf. Geld, Zeit, Energie und Nerven kostet. Eine gewisse Vorsorge zur betrieblichen und persönlichen Notfall-Planung hilft bei potentiellen Störungen. | ||

| + | In diesem Beitrag animiert uns Dieter Carbon mit „10 ProThesen zu Plan B“ zur Reduzierung von Unsicherheit. | ||

| + | |||

| + | =====1 jedem sein PerNo===== | ||

| + | =====2 no risk, no fun===== | ||

| + | [https://www.allianz.com/de/presse/news/studien/200115_Allianz-Risk-Barometer-2020.html Link zu Allianz-Risk-Barometer]<br /> | ||

| + | [https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-3-Risikomanagement/bsi-standard-200-3-risikomanagement_node.html Link zu BSI-Standard 200-3]<br /> | ||

| + | |||

| + | =====3 Hiob oder Captain Eduard A. Murphy===== | ||

| + | Murphy‘s Law: „If anything can go wrong it will.“ | ||

| + | |||

| + | =====4 Epimetheus oder Prometheus===== | ||

| + | *'''Epimetheus''', „der Danach-Denkende“ | ||

| + | *'''Prometheus''', „der Voraus-Denkende“ | ||

| + | |||

| + | =====5 die kalte Dunkelflaute===== | ||

| + | Worst Case der Energieerzeugung, speziell erneuerbarer Energien: | ||

| + | *'''dunkel''': wenig oder keine Sonne für Photovoltaik | ||

| + | *'''Flaute''': wenig oder kein Wind für Windkraftanlagen | ||

| + | *'''kalt''': im Winter, bei hohem Energiebedarf | ||

| + | |||

| + | =====6 normal, und jedem seine Katastrophe===== | ||

| + | =====7 Pyramiden-Rückbau===== | ||

| + | Maslowsche Bedürfnishierarchie: | ||

| + | *Selbstverwiklichung | ||

| + | *Individualbedürfnisse | ||

| + | *Soziale Bedürfnisse | ||

| + | *Sicherheitsbedürfnisse | ||

| + | *Physiologische Bedürfnisse | ||

| + | Bei der „Notfall-Betrachtung“ bitte von unten nach oben vorgehen. | ||

| + | |||

| + | =====8 B itte S elbst I nformieren===== | ||

| + | [https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-1-Managementsysteme-fuer-Informationssicherheit/bsi-standard-200-1-managementsysteme-fuer-informationssicherheit_node.html Link zu BSI-Standard 200-1]<br /> | ||

| + | [https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-2-IT-Grundschutz-Methodik/bsi-standard-200-2-it-grundschutz-methodik.html Link zu BSI-Standard 200-2]<br /> | ||

| + | [https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-3-Risikomanagement/bsi-standard-200-3-risikomanagement_node.html Link zu BSI-Standard 200-3]<br /> | ||

| + | [https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-4-Business-Continuity-Management/bsi-standard-200-4_Business_Continuity_Management_node.html Link zu BSI-Standard 200-4]<br /> | ||

| + | |||

| + | =====9 Katastrophen-Zukunft===== | ||

| + | [https://www.katwarn.de/anmeldung-app.php Link zu KATWARN-App]<br /> | ||

| + | [https://www.bbk.bund.de/DE/Warnung-Vorsorge/Warn-App-NINA/warn-app-nina_node.html Link zu NINA-App]<br /> | ||

| + | [https://www.auswaertiges-amt.de/de/ReiseUndSicherheit/app-sicher-reisen/350382 Link zu Sicher Reisen-App]<br /> | ||

| + | [https://www.sicher-im-netz.de/sicherheitsbarometer Link zu SiBa-App]<br /> | ||

| + | [https://www.bundesregierung.de/breg-de/themen/coronavirus/corona-warn-app-version-2-0-1889868 Link zu Corona-Warn-App]<br /> | ||

| + | [https://www.dwd.de/DE/leistungen/warnwetterapp/warnwetterapp.html Link zu WarnWetter-App]<br /> | ||

| + | <br /> | ||

| + | [https://www.computerbild.de/test-vergleich/kurbelradio-test Link zu Kurbelradios-Vergleich]<br /> | ||

| + | [https://www.amazon.de/Tiptel-Telefonanlage-1Amtsleitung-8Nebenstellen-schwarz/dp/B000122A1Y/ref=sr_1_6?crid=22YIB7M6TH7MV&dchild=1&keywords=analoge+nebenstellenanlage&qid=1631261052&sr=8-6l Link zu Analog-Telefonanlage]<br /> | ||

| + | |||

| + | =====10 wer schreibt der bleibt===== | ||

| + | Prozess-Definition und Notfall-Plan am Beispiel eines Jitsi-Meetings: | ||

| + | {| class="wikitable sortable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Prozess-Definition | ||

| + | !Notfall-Plan | ||

| + | |- | ||

| + | |1 | ||

| + | |Jitsi-Server bestimmen | ||

| + | |alternativen Jitsi-Server bestimmen | ||

| + | |- | ||

| + | |2 | ||

| + | |WebMeeting-Link mitteilen | ||

| + | |alternativen WebMeeting-Link mitteilen | ||

| + | |- | ||

| + | |3 | ||

| + | |Präsentation auf PC-Ref | ||

| + | |Backup bei PC-Org | ||

| + | |- | ||

| + | |4 | ||

| + | |Smartphone-Monitor | ||

| + | |Audio-Ref über Smartphone-Teilnahme | ||

| + | |- | ||

| + | |5 | ||

| + | |... | ||

| + | |... | ||

| + | |} | ||

| + | <br /> | ||

| + | Was sollte dokumentiert und "veröffentlicht" werden? | ||

| + | {| class="wikitable sortable" | ||

| + | |+ | ||

| + | !beruflich | ||

| + | !persönlich | ||

| + | |- | ||

| + | | | ||

| + | *Strom-Ausfall<br /> | ||

| + | *Internet-Ausfall<br /> | ||

| + | *Telefon-Ausfall<br /> | ||

| + | *?Cyber-Vorfall<br /> | ||

| + | *Notausgänge<br /> | ||

| + | *Stellvertretung<br /> | ||

| + | *Notfall-Plan<br /> | ||

| + | *…<br /> | ||

| + | *Raum-Aushang und<br /> | ||

| + | DIN-A7-Info: todos | ||

| + | | | ||

| + | *Patientenverfügung<br /> | ||

| + | *Digitaler Nachlass<br /> | ||

| + | *BKK-Checkliste<br /> | ||

| + | *…<br /> | ||

| + | *Not-Beleuchtung<br /> | ||

| + | *Software-Inventar<br /> | ||

| + | *Kontaktdaten Provider<br /> | ||

| + | *…<br /> | ||

| + | <br /> | ||

| + | <br /> | ||

| + | |} | ||

| + | |||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

| + | |||

| + | ==== Emergency Referenz-Links==== | ||

| + | Internet-Links, welch zum Thema Emergency interessant sind: | ||

| + | {| class="wikitable" | ||

| + | |+ | ||

| + | !Nr | ||

| + | !Referenz-Link | ||

| + | !Inhalt | ||

| + | ! | ||

| + | |- | ||

| + | |1 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-4-Business-Continuity-Management/bsi-standard-200-4_Business_Continuity_Management_node.html BSI-Standard 200-4] | ||

| + | |Modernisierter BSI-Standard 200-4 Business Continuity Management; dDer modernisierte BSI-Standard 200-4 gibt eine praxisnahe Anleitung, um ein Business Continuity Management System (BCMS) in der eigenen Institution aufzubauen und zu etablieren. | ||

| + | | | ||

| + | |- | ||

| + | |2 | ||

| + | |[https://dserver.bundestag.de/btd/17/120/1712051.pdf Download] | ||

| + | |Deutscher Bundestag Drucksache 17/12051; 17. Wahlperiode 03. 01. 2013; Unterrichtung durch die Bundesregierung; Bericht zur Risikoanalyse im Bevölkerungsschutz 2012 | ||

| + | |- | ||

| + | |3 | ||

| + | |[https://www.dguv.de/medien/inhalt/praevention/themen_a_z/biologisch/pandemieplanung/handbuch-betriebl_pandemieplanung.pdf Download] | ||

| + | |Handbuch Betriebliche Pandemieplanung (Dez. 2010) von Landesgesundheitsamt Baden-Württemberg und BBK (Bundesamt für Bevölkerungsschutz und Katastrophenhilfe) | ||

| + | |- | ||

| + | |4 | ||

| + | |[https://www.bbk.bund.de/SharedDocs/Downloads/DE/Mediathek/Publikationen/Buergerinformationen/Ratgeber/ratgeber-notfallvorsorge.pdf;jsessionid=07C19E46F2B242263DD667819C318526.live131?__blob=publicationFile&v=15 Download] | ||

| + | |BBK: Katastrophen Akarm; Ratgeber für Notfallvorsorge und richtiges Handeln in Notsituationen, einschließlich Checkliste | ||

| + | |- | ||

| + | |5 | ||

| + | |[https://www.business-continuity-manager.de/ Link zu DGfKM] | ||

| + | |Deutsche Gesellschaft für Krisenmanagement e.V.; Zertifikatslehrgang Business Continuity Manager bzw. Notfall- und Krisenmanager (m/w/d) | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://www.krisennavigator.de/Startseite.krisennavigator.0.html Link zum Krisennavigator] | ||

| + | |Als Spin-Off der Universität Kiel bietet der Krisennavigator seit 1998 Unternehmen, öffentlichen Einrichtungen und Verbänden vielfältige Leistungen in den Bereichen Krisenforschung, Kriseninformation, Krisenberatung und Krisentraining an. | ||

| + | |- | ||

| + | |7 | ||

| + | |[https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/BSI-Standard-200-4-Business-Continuity-Management/bsi-standard-200-4_Business_Continuity_Management_node.html BSI-Standard 200-4] | ||

| + | |Modernisierter BSI-Standard 200-4 Business Continuity Management; dDer modernisierte BSI-Standard 200-4 gibt eine praxisnahe Anleitung, um ein Business Continuity Management System (BCMS) in der eigenen Institution aufzubauen und zu etablieren. | ||

| + | | | ||

| + | |- | ||

| + | |8 | ||

| + | |[https://www.deutschlandfunk.de/computer-und-kommunikation-29-01-2022-komplette-sendung-dlf-94f36bfb-100.html DLF] | ||

| + | |Computer und Kommunikation 29.01.2022: Ransomware-Attacken, Angriffe mit Erpressungssoftware auf Unternehmen und Behörden, werden 2022 rapide steigen, warnen Sicherheitsexperten. Denn die Speerspitze der Ransomware-Kriminalität, die REvil-Gruppe, organisiert sich gerade neu. Nachdem sie auf Bitten der USA von Russland ausgeschaltet wurde, wolle die Hacker zeigen, dass sie weiter handlungsfähig sind, glauben die Experten. | ||

| + | Zudem: Hinweis auf AG Kritis, Vorhaben '''CHW "Cyber-Hilfswerk"''' | ||

| + | | | ||

| + | |- | ||

| + | |9 | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |10 | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |11 | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |12 | ||

| + | | | ||

| + | | | ||

| + | |} | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

===H ome: Smart Home & Home Automation=== | ===H ome: Smart Home & Home Automation=== | ||

| Zeile 37: | Zeile 972: | ||

#Vergleichen Sie per Nutzwert-Analyse die manuelle mit den digitalen Varianten. | #Vergleichen Sie per Nutzwert-Analyse die manuelle mit den digitalen Varianten. | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

=====Wie sehen die Anforderungen aus?===== | =====Wie sehen die Anforderungen aus?===== | ||

| Zeile 68: | Zeile 1.006: | ||

|} | |} | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

=====Welcher Ansatz … in welchen Schritten …?===== | =====Welcher Ansatz … in welchen Schritten …?===== | ||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 102: | Zeile 1.043: | ||

|} | |} | ||

| + | <br /> | ||

| + | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

| + | <br /><br /> | ||

==== Smart Home Geräte==== | ==== Smart Home Geräte==== | ||

Die Inhalte, insbesondere die Referenzen, werden nach und nach ergänzt. | Die Inhalte, insbesondere die Referenzen, werden nach und nach ergänzt. | ||

| Zeile 495: | Zeile 1.439: | ||

|- | |- | ||

|4 | |4 | ||

| − | |[https://www.youtube.com/watch?v=kty0xCgIYjA | + | |[https://www.youtube.com/watch?v=kty0xCgIYjA Leben mit Sprachassistenten extra 3] |

| | | | ||

| | | | ||

| Zeile 501: | Zeile 1.445: | ||

|5 | |5 | ||

|[https://www.youtube.com/watch?v=yZn0r4ik0fI Leben im Smart Home und Internet der Dinge extra 3] | |[https://www.youtube.com/watch?v=yZn0r4ik0fI Leben im Smart Home und Internet der Dinge extra 3] | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |6 | ||

| + | |[https://www.youtube.com/watch?v=Mka6sDXa1oY Nissans Intelligent Parking Chair] | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |7 | ||

| + | |[https://www.youtube.com/watch?v=9I9CWKO4Axw Nissan Self Parking Slippers] | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |8 | ||

| + | |[https://www.reichelt.de/magazin/how-to/smart-home-mit-raspberry-pi-openhabian/ reichelt-Magazin „Machen Sie Ihr Haus smart mit dem Raspberry Pi – erste Schritte“] | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |9 | ||

| + | |[https://www.homeandsmart.de/smart-home-mit-raspberry-pi-was-ist-moeglich Smart Home mit Raspberry Pi - Was ist möglich?] | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | |10 | ||

| + | |[https://www.heise.de/tipps-tricks/Home-Automation-mit-openHAB-und-dem-Raspberry-Pi-4650663.html Heise: Home Automation mit openHAB und dem Raspberry Pi] | ||

| | | | ||

| | | | ||

|} | |} | ||

| − | |||

| − | |||

| − | |||

<br /> | <br /> | ||

[[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | [[#top|-> <u>Inhaltsverzeichnis</u> (dieses ABCDEH Ressourcen-Wikis)]] | ||

<br /><br /> | <br /><br /> | ||

Aktuelle Version vom 20. März 2022, 12:56 Uhr

ABCDEH Ressourcen

Link zu AKIS Ressourcen Wiki

Fragen, Kritik und/oder Ergänzungen bitte mailen an: Kommentar an dieter.carbon@trutzbox.de.

Vielen Dank auch im Namen von John Tracker.

Dank gilt in erster Linie Edgar Schäfer, der das Wiki implementiert und somit diesen Austausch ermöglicht hat!

Dieses Ressourcen-Wiki beinhaltet eher speziellere Informationen, welche im Rahmen der Themen-Vorträge und Workshops ABSDEH besprochen, erarbeitet, oder auf die hingewiesen wurde.

- Grounding: themenunabhängige Informationen

- A ttention: Einführung Internet-Sicherheit

- B rowsing: Surfen & Internet of Things

- C yphering: E-Mail & Verschlüsselung

- D istance Meetings: WebMeetings & Videokonferenzen

- E mergency: Risk Analysis & Contingency Planning

- H ome: Smart Home & Home Automation

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

Termin-Tabelle

| Datum | Organisation | A | B-V | C-V | D-V | E-V | H-V | H-W |

|---|---|---|---|---|---|---|---|---|

| 09.11.2020 | Mittelrheinischer BV, Werner Schumacher | x | ||||||

| 17.02.2021 | Mittelrheinischer BV, Werner Schumacher | x | ||||||

| 14.04.2021 | Mittelrheinischer BV, Werner Schumacher | x | ||||||

| 18.05.2021 | Mittelrheinischer BV, Young Engineers, Adriana Schumacher | x | ||||||

| 19.05.2021 | Mittelrheinischer BV, Young Engineers, Adriana Schumacher | x | ||||||

| 16.06.2021 | Mittelrheinischer BV, Werner Schumacher | x | ||||||

| 28.06.2021 | Bremer BV, Anja Riemer und Dr. Eberhard Karbe | x | ||||||

| 30.06.2021 | Braunschweiger BV, Bernd-Christian Hölscher und Mario Schlömann | x | ||||||

| 22.09.2021 | Mittelrheinischer BV, Werner Schumacher | x | ||||||

| 07.10.2021 | BV Bayern Nordost , Herbert Gaida | x | ||||||

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

Nutzwert-Analyse (NWA)

Hier kann das Nutzwert-Analysen Template geöffnet oder heruntergeladen werden:

NWA-Template aufrufen

-> Inhaltsverzeichnis (dieses Ressourcen-Wikis)

Basis-Empfehlungen

- Backup machen! (off-line, off-site)

- Traue ich dem Anbieter?

- Traue ich der Technik des Anbieters?

- Updates einspielen

- Notfall-Planung

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

Der "Staatstrojaner"

Internet-Links, welch zum Thema "Staatstrojaner" interessant sind:

| Nr | Referenz-Link | Inhalt |

|---|---|---|

| 1 | Quellen-TKÜ | Wikipedia |

| 2 | Online-Durchsuchung | Wikipedia |

| 3 | LNP395 Gute-Geheimdienste-Gesetz | Logbuch:Netzpolitik, Folge 395, LNP-Spezial: "Eine kleine Geschichte des Grundrechts auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme. Ein LNP-Spezial mit Andre Meister." |

| 4 | netzpolitik.org, 11.06.2021 | Bundestag beschließt Staatstrojaner für Geheimdienste und vor Straftaten |

| 5 | Jung & Naiv vom 18.02.2021 | Tim Höttges kennt das Wort "Staatstrojaner" nicht - Jung & Naiv vom 18.02.2021, Folge 498 |

| 6 | netzpolitik.org vom 11.06.2021 | Bundestag beschließt Staatstrojaner für Geheimdienste und vor Straftaten

"Der Bundestag hat gestern mit einer Mehrheit von 355 Stimmen aus CDU/CSU und SPD das Gesetz zur Anpassung des Verfassungsschutzrechts angenommen. Es erlaubt allen 19 Geheimdiensten Geräte wie Smartphones oder Computer mit Staatstrojanern zu hacken." "Außerdem verpflichtet das Gesetz Internet-Provider, bei der Installation von Schadsoftware zu helfen." |

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

Der Europäische Impfausweis

Internet-Links, welch zum Thema "Staatstrojaner" interessant sind:

| Nr | Referenz-Link | Inhalt |

|---|---|---|

| 1 | EU European Commission COVID Certificate | Beschreibung des "EU DIGITAL COVID CERTIFICATE" |

| 2 | Download Anhang | "digitales grünes Zertifikat"; In den Zertifikaten enthaltene Datensätze |

| 3 | zur Focus Meldung | Angebliche Sicherheitslücke; Konzept sieht vor, dass Impfpass-Zertifikat nur gilt in Zusammenhang mit Lichtbildausweis |

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

Software-Arten und Software-Betrieb

| Eigen-Hosting | Fremd-Betrieb

in Europa |

Fremd-Betrieb

außerhalb Europa | |

|---|---|---|---|

| proprietäre Lösungen | MS Office | MS Teams, MS Office 365, Zoom | |

| quelloffene Lösungen | TrutzBox | ||

| Open Source Lösungen | Jitsi, Raspi 400 | Jitsi | Jitsi |

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

Dateiendungen und MIME-Typen

Folgende Tabelle zeigt einige verwendete Dateiendungen für die unterschiedlichen OpenDocument-Dateien.

| Dateiformat | Dateiendung | MIME-Typ |

|---|---|---|

| Dokumente | ||

| OpenDocument-Text | .odt | application/vnd.oasis.opendocument.text |

| OpenDocument-Tabellendokument | .ods | application/vnd.oasis.opendocument.spreadsheet |

| OpenDocument-Präsentation | .odp | application/vnd.oasis.opendocument.presentation |

| OpenDocument-Zeichnung | .odg | application/vnd.oasis.opendocument.graphics |

| OpenDocument-Diagramm | .odc | application/vnd.oasis.opendocument.chart |

| OpenDocument-Formel | .odf | application/vnd.oasis.opendocument.formula |

| OpenDocument-Bild | .odi | application/vnd.oasis.opendocument.image |

| OpenDocument-Globaldokument | .odm | application/vnd.oasis.opendocument.text-master |

| Vorlagen | ||

| OpenDocument-Textvorlage | .ott | application/vnd.oasis.opendocument.text-template |

| OpenDocument-Tabellenvorlage | .ots | application/vnd.oasis.opendocument.spreadsheet-template |

| OpenDocument-Präsentationsvorlage | .otp | application/vnd.oasis.opendocument.presentation-template |

| OpenDocument-Zeichnungsvorlage | .otg | application/vnd.oasis.opendocument.graphics-template |

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

A ttention: Einführung Internet-Sicherheit

12 ProThesen zur Internet-Sicherheit: von Hörigkeit zur Mündigkeit

(Prothese von altgriechisch πρόσθεσις prósthesis, ‚Anfügung‘, aus πρός ‚hinzu, obendrein, außerdem‘ und τίθημι ‚setzen, stellen, legen)

- Digit/al/us first. Bedenken second

- Wir wollen doch nur Dein Bestes

- CIA: man schütze mich vor meinen Freunden

- Seekabel ist Sehkabel

- Ich bin Mittelpunkt (-> Ich bin Mittel . )

- Bitte (k)ein Bid

- Wer verschlüsselt, hat was zu verbergen

- Frau Merkel skypt

- Smart Home - alone, nur mit Strom

- Offenes Visier; sieh, das Gute liegt so nah

- Der Dilettant bringt was auf die Waage

- Wer schreibt, der bleibt; Grüße von der Insel

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

"Attention" Referenz-Links

Internet-Links, welch zum Thema "Attention" interessant sind:

| Nr | Referenz-Link | Inhalt |

|---|---|---|

| 1 | Wikipedia zur "Informationellen Selbstbestimmung" | Das Recht auf informationelle Selbstbestimmung ist im Recht Deutschlands das Recht des Einzelnen, grundsätzlich selbst über die Preisgabe und Verwendung seiner personenbezogenen Daten zu bestimmen. |

| 2 | Digitalcourage zur "Informationellen Selbstbestimmung" | "Wer sich überwacht und ausspioniert fühlt, nimmt möglicherweise andere von der Verfassung garantierte Rechte wie freie Meinungsäußerung und Versammlungsfreiheit nicht mehr in Anspruch. So zerstört der Verlust der informationellen Selbstbestimmung die Bereitschaft zur Engagement und Teilnahme an der Gesellschaft. Damit geht der Gemeinschaft eine Vielfalt von Ideen, Meinungen und Talenten verloren." |

| 3 | VDMA Studie 2020 | Produktpiraterie |

| 3a | Allianz Risk Barometer 2021 | Top 10 Risiken Europa |

| 4 | ARTE: Mit offenen Karten | Seekabel, der unsichtbare Krieg |

| 5 | Acxiom Jahresbericht | "Acxiom Corporation provides marketing technology and services that enable marketers to manage audience, personalize consumer experiences, and create customer relationships." |

| 6 | FTC-Studie "Databroker Report" (Download) | "In today’s economy, Big Data is big business. Data brokers—companies that collect consumers’ personal information and resell or share that information with others—are important participants in this Big Data economy." |

| 7 | Cracked Labs, Institute for Critical Digital Culture) | "Report: How thousands of companies monitor, analyze, and influence the lives of billions. Who are the main players in today’s digital tracking? What can they infer from our purchases, phone calls, web searches, and Facebook likes? How do online platforms, tech companies, and data brokers collect, trade, and make use of personal data?" |

| 8 | Wikipedia zu "Big Five" | Bei den Big Five handelt es sich um ein Modell der Persönlichkeitspsychologie. Im Englischen wird es auch als OCEAN-Modell bezeichnet (nach den entsprechenden Anfangsbuchstaben). |

| 8a | Zum "Big Five" Personality Test | "Learn to know yourself better with a free, open-source personality test.The following test contains 120 questions which is estimated to take you about 10 minutes to complete." |

| 9 | bitkom: Crypto Atlas | In welchen Ländern gibt es eine Regulierung der Nutzung von Verschlüsselungstechnologien? |

| 10 | Stiftung Warentest: 12 Videochat-Programme | "Dank Skype & Co. bleiben Menschen trotz Corona in Kontakt mit Familie und Freunden. Die Stiftung Warentest hat zwölf Videochat-Programme getestet – die meisten Tools für die Videokonferenz sind kostenlos nutzbar. Im Test liegen zwei Microsoft-Produkte vorne. Schade: Fast alle Chatprogramme haben Defizite beim Datenschutz." |

| 11 | DKE: Normungsroadmap Smart Home & Living | "Das eigene Zuhause wird zunehmend intelligenter – und unser Alltag komfortabler, sicherer und energieeffizienter. Die „Normungsroadmap Smart Home & Living“ umfasst sechs Domänen, die den aktuellen Stand der Normung, Herausforderungen und Lösungsmöglichkeiten aufzeigen. Sie lebt von den beteiligten Expertinnen und Experten, die ihre Erfahrungen, Ideen und ihr Wissen in gemeinsamen Workshops zusammentragen." |

| 12 | LfDI RLP zu Smart Home | "Aus Sicht des Datenschutzes hat die Themenstellung eine besondere Brisanz. Den fraglos mit den smarten Technologien verbundenen Vorteilen stehen nämlich häufig Nachteile gegenüber, die mit der Preisgabe persönlicher Lebensumstände verbunden sind." |

| 13 | Google Patent | "Embodiments provided herein relate to monitoring and reporting household activities. In one embodiment, a method includes: monitoring, via a smart device, one or more activities associated with: a household; analyzing, via the smart device, a processor, or both, at least one characteristic of the one or more activities to discern information about the household; and reporting, via the device, the discerned information." |

| 14 | Smart Home Anbieter (Beispiele) … | Aldi: LIGHTWAY Smart Home-Starter Set Apple: Home App steuerst HomeKit Zubehör |

| 15 | Störsender im Jammer-Shop | Vorsicht: in Deutschland verboten! "Herzlich Willkommen in die Signalstörungen Shop. Unsere Linie Produkt enthält GPS Störung, Handy Blocker, WLAN Störsender." |

| 16 | Wikipedia zu Open Source | Als Open Source (aus englisch open source, wörtlich offene Quelle) wird Software bezeichnet, deren Quelltext öffentlich und von Dritten eingesehen, geändert und genutzt werden kann. Open-Source-Software kann meistens kostenlos genutzt werden. |

| 17 | BSI: Die Lage der IT-Sicherheit in Deutschland 2020 | "Die Gefährdungslage der IT-Sicherheit bleibt in diesem Zeitraum angespannt. Dabei konnte eine Fortsetzung des Trends beobachtet werden, dass Angreifer Schadprogramme für cyber-kriminelle Massenangriffe auf Privatpersonen, Unternehmen und andere Institutionen nutzen. Auch Abflüsse von personenbezogenen Daten, in diesem Berichtszeitraum u. a. von Patientendaten, sowie kritische Schwachstellen in Software- und Hardwareprodukten konnten beobachtet werden." |

| 18 | Verfassungsschutz | "Die Bundesrepublik Deutschland als offene und pluralistische Gesellschaft ist aufgrund ihrer geopolitischen Lage, ihrer Rolle in der Europäischen Union und NATO, ihrer ökonomischen Stabilität und nicht zuletzt durch ihre Führungsrolle in einigen Segmenten der Spitzentechnologie für fremde Nachrichtendienste ein äußerst attraktives Ziel (politisch und gesamtwirtschaftlich) - insbesondere im Cyberraum." |

| 19 | Deutschlands staatliche Cybersicherheitsarchitektur | "In dieser Publikation stellen wir eine grafische Abbildung der staatlichen Cybersicherheitsarchitektur inklusive ihrer internationalen Schnittstellen, ein Abkürzungs- und Akteursverzeichnis, sowie eine Erklärung der Verbindungen einzelner Akteure vor. In der aktuellen Version wurden mit Aufnahme der kommunalen und NATO-Akteure zwei neue Bereiche eingezogen. Darüber hinaus wurden auf EU-, Bund- und Länderebene Aktualisierungen und Anpassungen vorgenommen und zusätzliche Akteure hinzugefügt." |

| 20 | BMI | Cybersicherheitsstrategie für Deutschland 2021 |

| 21 | BKA | "Das Nationale Cyber-Abwehrzentrum (Cyber-AZ) mit Sitz in Bonn ist keine eigenständige Behörde, sondern stellt eine gemeinsame, behörden- und institutionenübergreifende Plattform dar. Es wurde 2011 im Rahmen der Umsetzung der Cyber-Sicherheitsstrategie (CSS) der Bundesregierung gegründet." |

| 22 | BSI | Bundesamt für Sicherheit in der Informationstechnik: Die Lage der IT-Sicherheit in Deutschland 2021 |

| 23 | CCC Chaos Computer Club | Gemeinsamer Brief zur Verschlüsselung |

| 24 | AG KRITIS | Konzept zur Steigerung der Bewältigungskapazitäten in Cyber-Großschadenslagen: Das Cyber Hilfswerk |

| 25 | sichere-industrie.de | Industrial und IoT Security - JKahresrückblick 2021 |

| 26 | Überwachungsgeräte | GSM-, WLAN- und Speichergeräte; Keylogger |

| 27 | BSI-Standard 200-4 | "Der modernisierte BSI-Standard 200-4 gibt eine praxisnahe Anleitung, um ein Business Continuity Management System (BCMS) in der eigenen Institution aufzubauen und zu etablieren." |

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

B rowsing: Surfen & Internet of Things

Empfehlungen

- Backup machen! (off-line, off-site)

- Traue ich dem Anbieter?

- Traue ich der Technik des Anbieters?

- Updates einspielen

- Notfall-Planung

- Virenscanner

- Open Source Browser

- Uninteressierte Suchmaschine

- Digitaler Nachlass

- LAN besser als WLAN

- Festnetz- und Mobilfunkanschluss

-> Inhaltsverzeichnis (dieses ABCDEH Ressourcen-Wikis)

"B rowsing" Referenz-Links

Internet-Links, welch zum Thema "Attention" interessant sind:

| Nr | Referenz-Link | Inhalt |

|---|---|---|

| 1 | Buddha-Zitat | Bitte glauben Sie nicht mir ... |

| 2 | Die Ängste der Deutschen | Langzeitvergleich der R+V Versicherung |

| 3 | Allianz Risk Barometer 2020 | Top 10 Risiken Global |

| 4 | ARTE: Mit offenen Karten | Seekabel, der unsichtbare Krieg |

| 5 | Acxiom Jahresbericht | "Acxiom Corporation provides marketing technology and services that enable marketers to manage audience, personalize consumer experiences, and create customer relationships." |

| 6 | FTC-Studie "Databroker Report" (Download) | "In today’s economy, Big Data is big business. Data brokers—companies that collect consumers’ personal information and resell or share that information with others—are important participants in this Big Data economy." |

| 7 | Cracked Labs, Institute for Critical Digital Culture) | "Report: How thousands of companies monitor, analyze, and influence the lives of billions. Who are the main players in today’s digital tracking? What can they infer from our purchases, phone calls, web searches, and Facebook likes? How do online platforms, tech companies, and data brokers collect, trade, and make use of personal data?" |

| 8 | Wikipedia zu "Big Five" | Bei den Big Five handelt es sich um ein Modell der Persönlichkeitspsychologie. Im Englischen wird es auch als OCEAN-Modell bezeichnet (nach den entsprechenden Anfangsbuchstaben). |

| 9 | Zum "Big Five" Personality Test | "Learn to know yourself better with a free, open-source personality test.The following test contains 120 questions which is estimated to take you about 10 minutes to complete." |

| 10 | datensicherheit.de | Abhörskandal: Metadaten oft aufschlussreicher als der eigentliche Inhalt |

| 11 | DKE: Normungsroadmap Smart Home & Living | "Das eigene Zuhause wird zunehmend intelligenter – und unser Alltag komfortabler, sicherer und energieeffizienter. Die „Normungsroadmap Smart Home & Living“ umfasst sechs Domänen, die den aktuellen Stand der Normung, Herausforderungen und Lösungsmöglichkeiten aufzeigen. Sie lebt von den beteiligten Expertinnen und Experten, die ihre Erfahrungen, Ideen und ihr Wissen in gemeinsamen Workshops zusammentragen." |

| 12 | LfDI RLP zu Smart Home | "Aus Sicht des Datenschutzes hat die Themenstellung eine besondere Brisanz. Den fraglos mit den smarten Technologien verbundenen Vorteilen stehen nämlich häufig Nachteile gegenüber, die mit der Preisgabe persönlicher Lebensumstände verbunden sind." |